目次

■キャリアとスキルアップ

2024.05.07 2024.06.17 約4分

Forkwell Library 第48回目は『詳解 インシデントレスポンス』を取り上げます。インシデント対応には、様々な専門分野の知識を必要とし、様々な分野のトレーニングを継続的に受ける必要があります。本書はセキュリティ侵害を試みる攻撃者の活動に対し、日常的に予防・検知・対応を行う実務家によって書かれた実務家のための書籍で、2022年1月に発売されました。今回は訳者の石川 朝久 氏を招き、本書の概説や実践的な技術の学び方や本書に関連する技術の学び方などを解説いただきます。

本日は、フォレンジック技術やセキュリティの防御技術を学ぶ方を対象とし『詳解 インシデントレスポンス』を解説いたします。

本イベントの事例公演はこちら

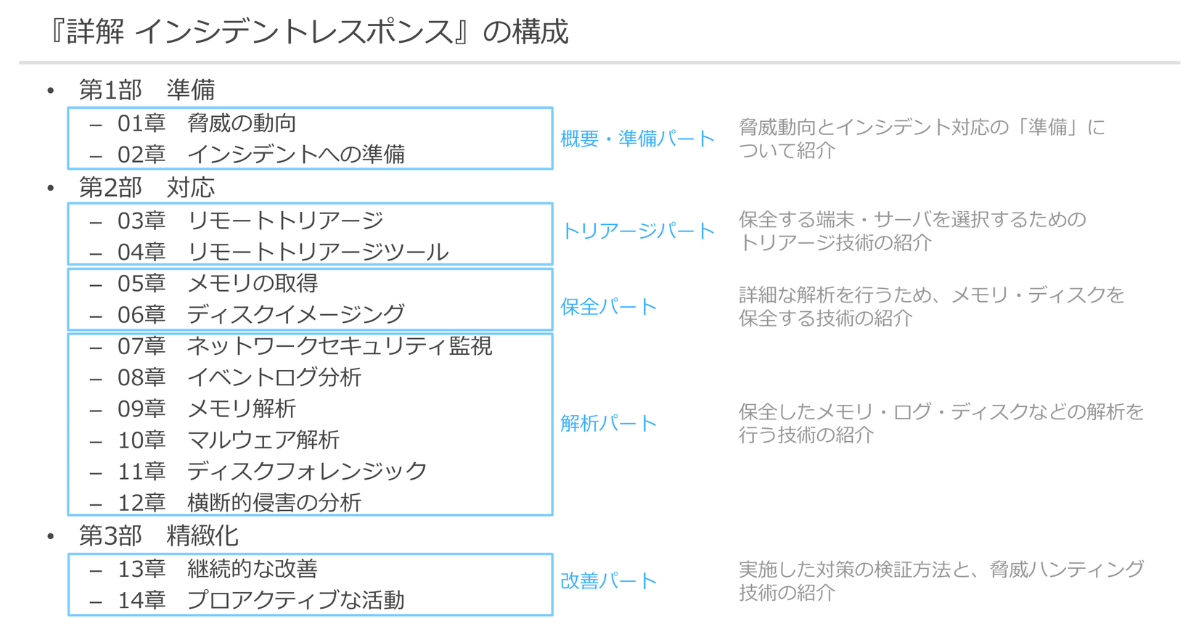

書籍は大きく5つのパートから構成されますが、架空のランサムウェアの事例をもとに、本書がどのように役立つか解説していきます。

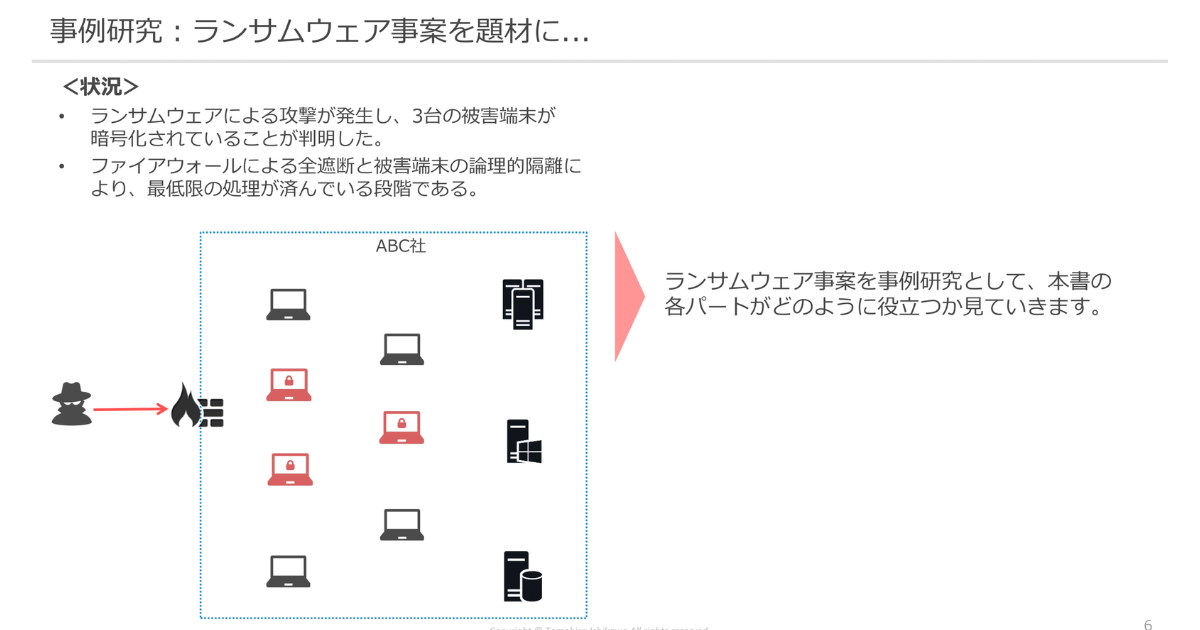

想定する架空のランサムウェア事例

インシデント対応成功の鍵は、日頃の準備です。インシデント対応成功のためには準備が非常に重要です。本書では、準備に必要なポイントを次の3つの観点から解説しています。

インシデント発生時に何をすべきかを明確にしておきましょう。事前に具体的な対応プロセスを設定しておくことで、混乱を最小限に抑えることができます。また誰がどのタスクを担当するかを明確にし、指揮命令系統を確立することで、無駄な重複作業や放置されるタスクを防ぎます。例えば、技術調査をするメンバーや、コミュニケーションを担当するリーダーの役割を事前に決めておきましょう。

インシデント対応には、技術的なスキルだけでなく人とのコミュニケーション能力も求められます。例えば、被害を受けた端末の持ち主に的確にヒアリングを行う必要があります。このため、チームメンバーはハードスキルとソフトスキルの両方を磨くことが重要です。さらに、定期的なサイバー演習を実施することで、緊急時の対応力を高めることができます。

「サイバーハイジーン」として知られる基本的なセキュリティ管理は、インシデント対応の基礎です。日頃から脆弱性をチェックし、セキュリティリスクを低減させましょう。また、インシデント発生時に異常な挙動を迅速に識別するためには、通常のシステム運用状態を把握しておくことが必要です。例えば、ホストの命名規則を一貫して適用することで、不審なホスト名を容易に識別できます。

では、具体的なインシデント対応に入るために、まずはトリアージの概念を理解しましょう。

トリアージは、もともと災害医療で用いられる概念で、重要度に応じて緊急性を判断し、対応を優先する手法です。サイバーセキュリティの分野では、被害の範囲を特定し、どの端末やサーバを優先的に調査すべきかを決定するプロセスを指します。

想定するランサムウェア事例で考えるべきこと

被害端末3台の詳細調査が必要であることは明白ですが、10台の端末中、残り7台も同様の被害を受けた可能性を否定できません。つまり、残り7台は「疑義端末」「疑似サーバ」に該当します。この7台を詳細調査に回すべきかの判断が必要になります。

トリアージでは、これらの端末を迅速に調査するため、どの端末を保全しつつ通常業務を続けられるかを判断します。企業にとっては、事業の中断を最小限に抑えつつ、セキュリティリスクを管理することが求められます。

詳細な調査は時間とコストがかかるため、すべての端末を一度に調査するわけにはいきません。特に外部ベンダーに調査を依頼する場合、その費用は高額になる可能性があります。このため、トリアージを通じて、どの端末を優先的に調査するかを慎重に選ぶ必要があります。

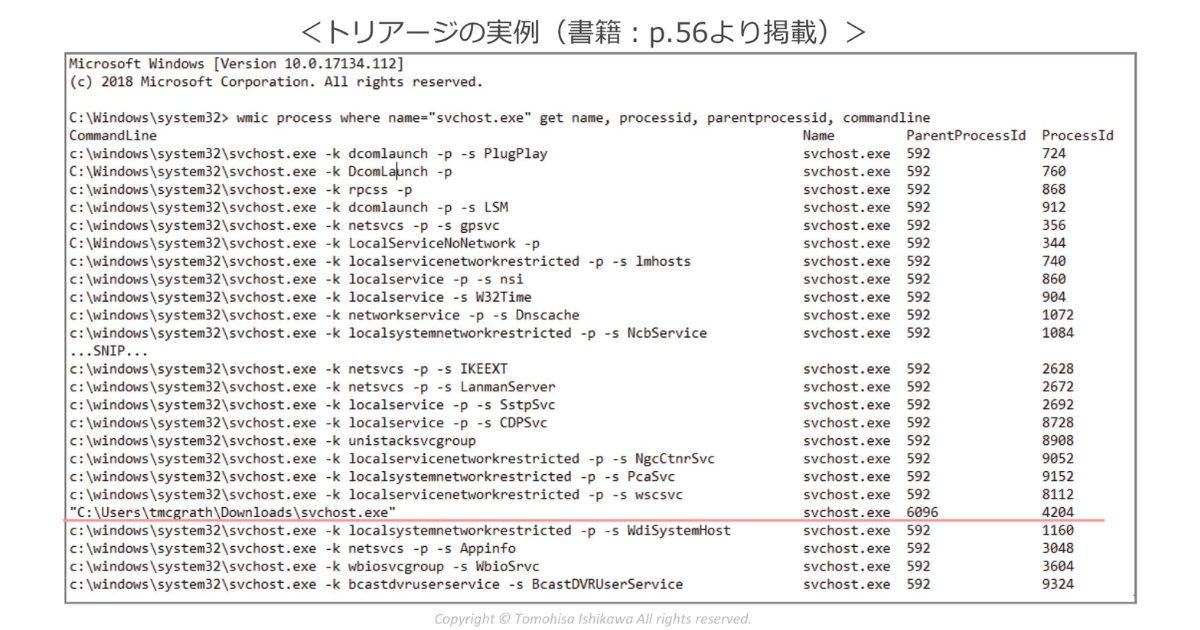

トリアージ技法を実行する際には、端末を直接操作して調査する方法とリモートで調査する方法があります。WMIC・PowerShell・サードパーティーツールを利用し調査を行います。端末の詳細調査であれば、残りの7台の端末で不審な接続やプロセス、ポート、サービス、アカウント、ファイルの有無をチェックします。WMICを使用した例を以下に示します(スライド参照)。WMICコマンドを使用して、端末上のプロセス一覧を取得します。特定の条件でフィルタリングを行うために、`svchost.exe` というプロセス名を指定して結果を抽出します。これにより、該当するプロセスの情報が一覧で表示されます。

`svchost.exe`は、Windows OSにおいて重要な役割を果たすシステムプロセスです。このプロセスは、Windowsが提供するさまざまなサービスをホストするために使用され、通常はSystem32ディレクトリ下で実行されます。改めて、スライドの下線部分に注目してみましょう。

`svchost.exe` が “C:\Users\tmcgrath\Downloads\svchost.exe”というパスで動作していることが分かります。これは通常の動作ではなく、ユーザーダウンロードフォルダ内で実行されているため、疑わしいと判断されます。また、以下の資料が示す通り、`svchost.exe`の親プロセスは`svchost.exe`ですが、多くの`svchost.exe`の親プロセスIDは592であることに対し、疑わしい`svchost.exe`の親プロセスIDだけ6096であり、このプロセスがより疑わしいことがわかります。そのため、この情報が取れた端末は侵害された端末である可能性が高く、より詳細な調査が必要です。

*より具体的な方法については、本書3章・4章で解説しています。

このトリアージでは、すでに確認された3台の被害端末以外に、怪しいと思われる端末・サーバが3台が発見されたとします。次のステップとして、これら合計6台を詳細調査するために『保全』作業を行います。保全作業とは、端末や環境を汚染から守ることです。これは、犯罪現場で見かける「Keep Out」と書かれた黄色いテープで現場を封鎖するのに似ています。端末を適切に隔離し、さらなる感染の拡大を防ぐための措置です。

保全作業の背後には、「ロカールの交換原理」という法医学の概念があります。簡単に説明すると、犯罪現場に無防備に立ち入ることにより、外部から不要な要素を持ち込むリスクがあること、また現場から何かを持ち出してしまう可能性があるということです。つまり、犯罪現場に足を踏み入れた瞬間から、何らかの痕跡や証拠が交換されることになります。これを防ぐために現場の専門家たちは靴にビニールをかぶせたり、手に手袋をはめて調査を行います。コンピュータにおいても、この原理は同様に適用されます。直接端末を操作することで証拠を破壊してしまうリスクがあるため、まずは端末を適切に保全し、データが削除・破壊されないようにした上で調査を進める必要があります。

保全対象は主に、①揮発性情報 ②不揮発性情報 の2つに分けられます。揮発性情報は、主にメモリに保存される情報で、端末の電源が落ちると失われるものです。メモリはシステムの動作とともに常に更新されるため、速やかに処理する必要があります。一方、不揮発性情報は、ディスクなどのストレージに保存されるデータで、電源が切れても残ります。保全の際は、このような揮発性の高い情報から順に取り扱い、適切なツールを用いてデータを確保します。本書では、具体的なツールの使用方法も紹介しています。これらのツールを活用することで、効率的かつ正確に情報の保全が行えます。

重要なのは、状況に合わせて適切な保全方法を選ぶことです。メモリ情報の保全を例に挙げると、メモリダンプと呼ばれる手法を用いて、メモリ内容をコピーします。しかし、メモリは常にデータが更新されているため、作業を開始するときの状態と終了時の状態が大きく変わる可能性があり、それによって得られたデータの一貫性が損なわれることがあります。メモリ容量が大きく、サーバが稼働し続ける環境で、メモリの保全が必要になった場合、最初のデータと最後のデータで全体の状態が大きく異なり、結果的に取得したメモリが解析不可能になるリスクがあります。このような場合、メモリを直接調査する「ライブ解析」が有効です。ライブ解析では、サーバを動作させたまま現状のデータを分析することができますが、これはロカールの交換原理に反してしまうため、理想的にはメモリを安全に保全する方法を選びたいところです。ただ、実際には現実的な調査の観点から、ライブ解析が適切な選択となるケースもあります。

*より具体的な方法については、本書5章・6章で解説しています。

本書7章から12章では、攻撃者の行動を時系列で追い、影響範囲や根本原因を分析する「時系列解析」や、保全されたデータの調査方法について記載しています。実際のインシデント対応において、どのようにデータを収集し、分析するかの具体的な方法をすべて学ぶことができます。

ネットワークセキュリティ監視を通じて、ログやパケットデータから発生したイベントを分析します。特にコマンド&コントロール(C2)通信を追跡し、マルウェアがどのように指令を受けて動作しているかを明らかにします。

システムのイベントログを利用して、端末内で実行されたプロセスやPowerShellコマンドなどの活動を調べます。

稼働中の端末のメモリから、プロセスやサービス、ネットワーク接続情報を抽出します。これにより、実行中のファイルレスマルウェアの挙動も捉えることが可能です。

端末に残留しているマルウェアの挙動を解析し、その特性と活動パターンを特定します。

ディスクのファイルシステムや保存されたアーティファクトを分析し、侵害の時系列や攻撃手法を明らかにします。

攻撃者が端末間でどのように移動しているか、横断的侵害(Lateral Movement)を詳細に分析します。

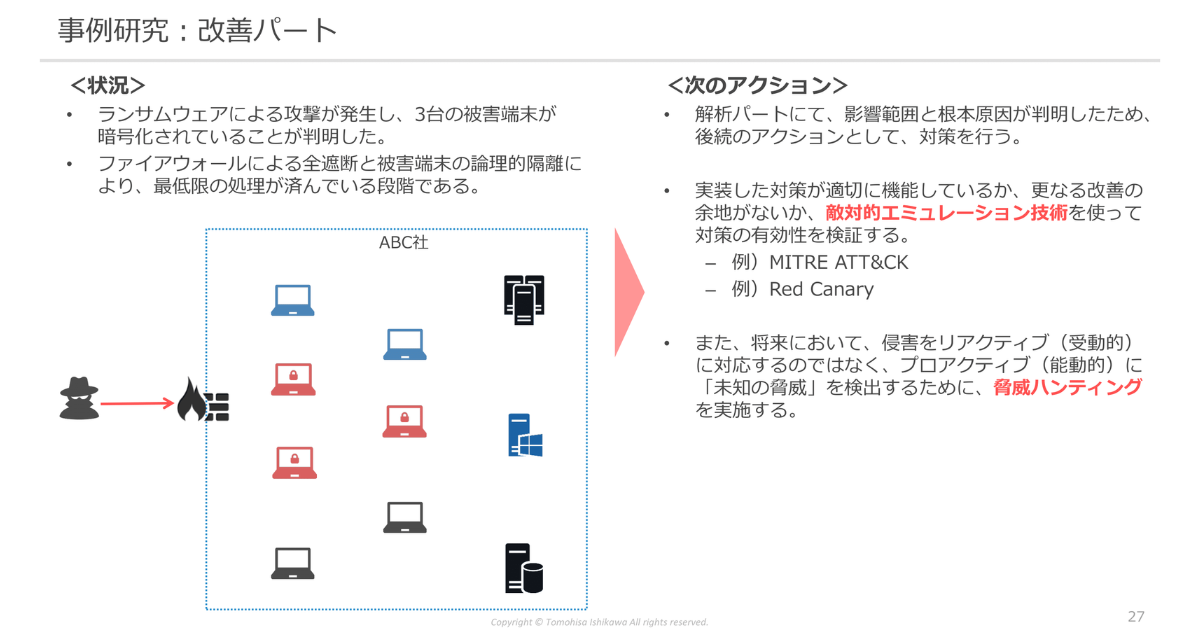

解析を経て、攻撃の影響範囲と根本原因が明らかになりました。次に、適切な対策を実施し、その効果を検証するステージに移ります。対策の有効性を検証するには、敵対的エミュレーション技術を利用します。これは、ペネトレーションテストとも呼ばれ、疑似攻撃を行いながら対策の堅牢性を確認します。こうしたテストを通じて、実装された対策が目的通りに機能しているか、また改善の余地がないかを検証します。これにより、同じインシデントが再発しないように保証することが目標です。さらに、インシデントレスポンスは受動的な対応から脱却し、能動的に脅威を発見し対処するプロアクティブなアプローチが求められます。このアプローチには脅威ハンティング技術が用いられ、未知の脅威や隠れた攻撃を発見するための方法が詳述されています。

本書では、インシデントが発生した際の各ステップごとに、対応する技術や方法を網羅的に説明しています。第1章から第14章まで、インシデントレスポンスに必要な全ての情報が整理されているため、具体的な事例とともに実践的な知識を得ることが可能です。

こちらの記事もおすすめです

本書を読んだ後、防御技術をさらに向上させたい方々に向けて、具体的なスキル向上方法を3つ紹介します。

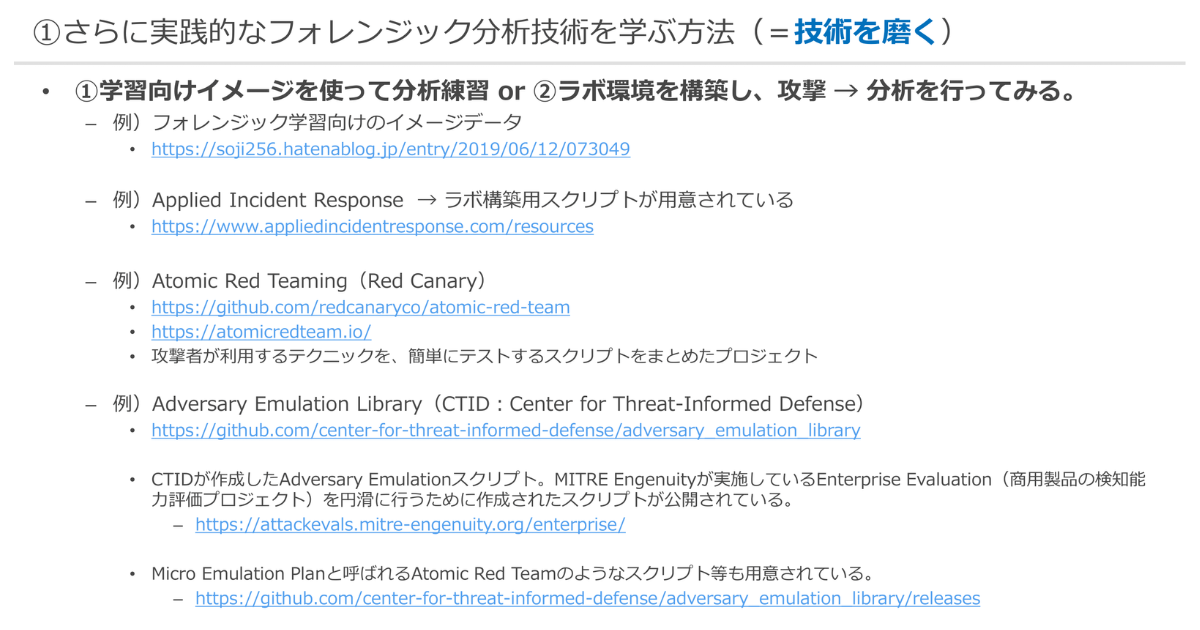

この本で紹介されているインシデント対応の考え方やツールの使い方を、実際に実践してみることが最初のステップです。技術向上には以下の2つの方法が有効です。

分析技術を磨くために、特定の学習向けイメージデータを利用した演習が役立ちます。例えば、このブログでは、フォレンジック学習向けのイメージデータの入手方法と解説サイトが紹介されています。

AWSなどのプラットフォームを使い、自身でラボ環境を構築し、実際に攻撃を仕掛けて分析する方法も有効です。著者のページにはラボ構築用スクリプトが用意されているため、これを参考に環境を作り出すことができます。疑似攻撃を安全に試す手法として、RedCanary社が公開しているAtomic Red Teamingが有効です。これは、攻撃シナリオを模したスクリプトを使って、検知や予防対策の有効性をテストします。具体的な手順や利用するツールが記載されているため、実際に手を動かしながら学ぶことが可能です。

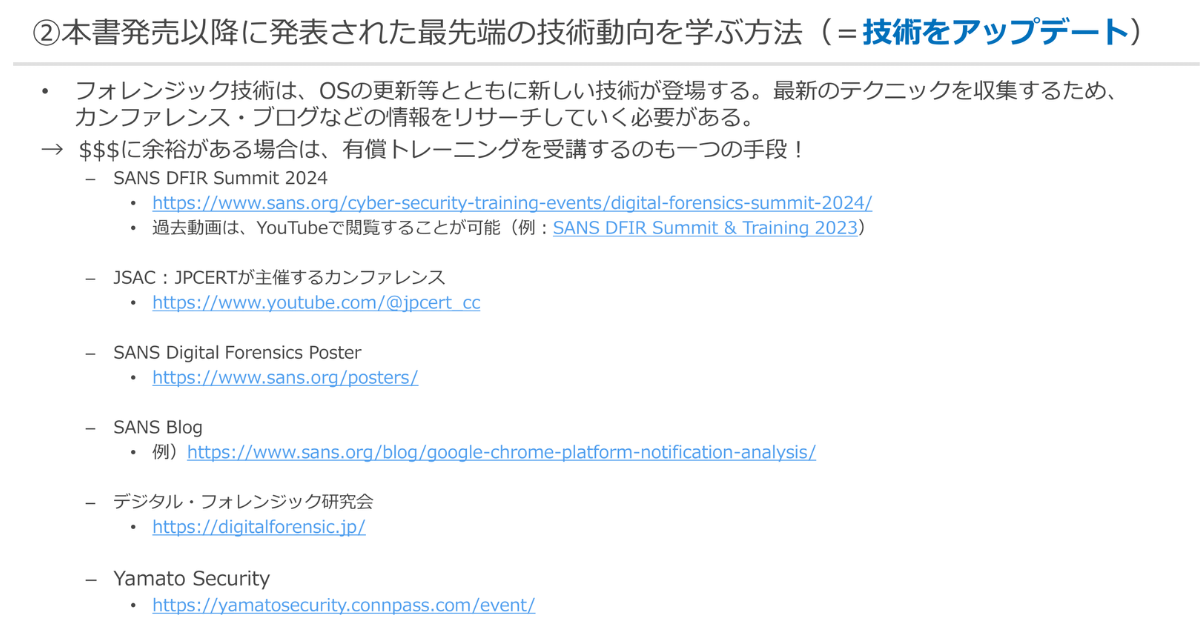

技術の進化は速く、残念ながら本書の内容も時間と共に古くなってしまいます。ここでは、どのようにして最新の情報を取り入れていくかを紹介します。

最新のカンファレンスやブログは、新しい発見や技術の進展が発表される主要な場です。これらの情報源を定期的にチェックすることで、新しい技術・分析手法を追い続けることができます。例えば、SANS Instituteが毎年開催しているSANS DFIR SummitのセッションはYouTubeで無料視聴可能です。また、日本のJSACなどのイベントも有用です。

解析技術に特化したSANS Forensic Poster & Cheet Sheetは、具体的な解析手順やヒントがまとめられており、素早く解析手法を探すのに最適です。

関西の大和セキュリティ勉強会など、勉強会に参加することで、同じ興味を持つ仲間と知識を共有する機会になります。

もし可能であれば、専門的なトレーニングを受けることも大いに役立ちます。現実の問題を解決しながら技術を身につけることができ、より実践的なスキルが磨かれます。

最後に、本書で紹介された技術に関連するさまざまな技術を学ぶ方法を解説します。技術の習得には、実践が不可欠です。

本書では主にWindows関連のフォレンジックが中心に記述されていますが、その他のオペレーティングシステムや関連技術にも目を向けることが重要です。スライド内で紹介しているような、より専門的な技術に焦点を当てた書籍が有効です。これらの関連書籍を読むことで、技術の理解をさらに深めることができます。スライドには、私が個人的に翻訳に携わった書籍だけでなく、他の優れた書籍も紹介しています。これらの書籍を通じて、フォレンジックやセキュリティ解析の知識を広げ、専門性を高めていくことが可能です。